Vulnerabilidade

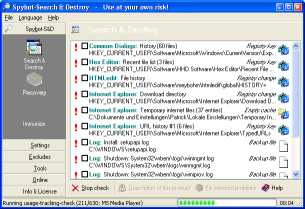

Spybot Search and Destroy

Image via Wikipedia

Image via Wikipedia

O Spybot Search and Destroy pode detectar e remover vários tipos de spywares de seu computador. O spyware é um tipo relativamente novo de ameaça que programas antivírus comuns ainda não conseguem detectar. Se há alguma barra de ferramentas nova no seu Internet Explorer que você não instalou intencionalmente, se o seu navegador trava, ou se a página inicial do seu navegador é alterada sem você saber, você provavelmente tem algum spyware. Mas mesmo que você não perceba nada, você pode estar infectado, pois estão surgindo mais e mais spywares que rastreiam silenciosamente a sua navegação para criar um perfil de marketing de você que será vendido para companhias de propaganda. O Spybot Search and Destroy é gratuito, então não custa nada você tentar ver se algo entrou também em seu computador sem você saber :)

Além de deixar o seu computador livre deste tipo de praga, Spybot Search and Destroy evitará que você instale qualquer tipo de software ou barra ou faça download de arquivos suspeitos, ou seja, além de remover, ele, também, protegerá o Windows.

O Spybot Search and Destroy também pode remover rastros de uso, uma função interessante se você partilha o seu computador com outros usuários e não quer que eles vejam no que você estava trabalhando. E para usuários avançados, ele permite que você corrija algumas incoerências no registro e crie extensas notificações.

Com a proteção inteligente você ficará salvo dos mais recentes spywares, pois a proteção detecta qualquer atividade diferente no PC.

Recursos

- Criação de perfis / níveis de proteção;

- Permite a alteração da configuração da proteção via rede;

- Protege seu computador contra os seguintes tipos de malware: Spywares, Controles Active X, Keyloggers, Trojans, Worms, Clickjacking, Rootkits, Browser Hijackers, Dialers, Tracking Cookies, Adwares, Drive-By Download, Toolbars

- Escaneia arquivos compactados;

- Permite imunizar seu sistema contra spywares já conhecidos;

- Protege o sistema em tempo real;

- Roda em sistemas 64-bits;

- Tem agendador de tarefas. (Utiliza o recurso de agendamento de tarefas do Windows.);

- Define exceções;

- Geração de relatórios com os resultados de cada varredura;

- Interface personalizável por skins;

- Ao encontrar algum problema, ele pode: Corrigir, Bloquear, Apagar, Ignorar e manter ou executar o arquivo do mesmo jeito

- Faz backup e restauração de dados;

- Comparar recursos do Spybot Search and Destroy com softwares mais populares da categoria Proteção contra Spywares »»

- Ver tabela comparativa completa »»

Licença

O Spybot-S&D vem sob a Dedication Public License.

Requisitos

- Microsoft Windows 95, 98, ME, NT, 2000 ou XP

- Mínimo de 10 MB de espaço livre no disco rígido, mais o recomendado para atualizações e backups

TUTORIAL Spybot Search & Destroy

| Primeira execução | Tutorial | |

|

||

| Examinando | Tutorial | |

|

||

| Interpretando os resultados | Tutorial | |

|

||

| Decisão sobre as exceções | Tutorial | |

|

||

| Removendo as ameaças encontradas | Tutorial | |

|

||

Marcadores: AdWare, Atualizar, Download, FreeWare, Internet, MalWare, Microsoft, Privacidade, Security, SpyWare, Tutorial, Vulnerabilidade, Windows

# 8/12/2009 12:00:00 AM, Comentários, Links para esta postagem,

Segurança - os 25 erros de programação mais perigosos

, Saiu no portal da SANS a lista criada com o consenso entre vários profissionais e empresas do ramo de segurança e desenvolvimento descrevendo os 25 erros de programação mais perigosos para o desenvolvimento seguro. Eu vou traduzir os nomes e informação básicos mas o melhor é ler o artigo na íntegra, em inglês.Os erros estão separados em três categorias: Interação insegura entre componentes, Gerenciamento arriscado de recursos, Defensas porosas.

Categoria: Interação insegura entre componentes

- Validação Imprópria de Entradas: Entradas que recebem dados e os aceitam mesmo sem certificar que eles são do tipo/formato esperado.

- Codificação ou Escape Impróprios de Saída: Saídas que não são codificadas ou escapadas corretamente são a maior fonte de ataques de injeção de código.

- Falha ao Preservar a Estrutura da Busca, SQL (conhecido como Injeção de SQL): Se os atacantes podem influenciar as procuras SQL do seu programa, então eles podem controlar o seu banco de dados.

- Falha ao Preservar a Estrutura do Código da Página (conhecido como "Cross-site Scripting"): Assim como o anterior, se os atacantes podem injetar código ou scripts em sua página, eles podem controlar a página.

- Falha ao Preservar a Estrutura de Comandos do Sistema Operacional: Se você permitir que entradas ilegais sejam passadas para aplicativos do sistema operacional, o atacante pode controlar o servidor.

- Transmissão de Dados Sensíveis em Texto Puro: Senhas, dados de cartão e qualquer informação considerada sensível deve ser criptografada.

- Falsificação de Requisição Entre Sites: Um atacante pode criar uma requisição que é enviada a outro site forjando a origem e fazendo o mesmo partir de um usuário inocente, aproveitando credenciais de autenticação e acessos.

- Condição de Corrida: Atacantes vão sempre procurar por condições de corrida no software para conferir se alguma informação importante não é obtida no processo.

- Vazamento de Informações em Mensagens de Erro: Atacantes vão procurar por mensagens de erro que descrevam mais que o necessário, como nomes de campos SQL, objetos e bibliotecas sendo utilizadas.

- Falha ao Limitar Operações aos Limites de um Buffer de Memória: O conhecido buffer overflow.

- Controle Externo de Dados Sensíveis: Informações críticas que são mantidas fora de um banco de dados por questões de performance não deviam ser facilmente acessíveis por atacantes.

- Controle Externo de de Caminho ou Nome de Arquivo: Quando você usa dados externos para montar um nome de arquivo ou caminho de gravação, você está se arriscando a ser atacado.

- Caminho de Procura Inseguro: Se o caminho de procura de recursos estiver em algum lugar sob controle de um atacante, bibliotecas ou código pode ser inserido a revelia.

- Falha ao Controlar a Geração de Código: Caso o atacante consiga influenciar a geração de código dinâmico (se geração de código dinâmico for utilizada no programa) ele poderá controlar todo seu código.

- Download de Código sem Verificação de Integridade: Se você executa código obtido por download, você confia na fonte. Atacantes podem aproveitar esta confiança.

- Desligamento ou Liberação Impróprias de Recursos: Arquivos, conexões e classes precisam ser corretamente encerradas.

- Inicialização Imprópria: Dados, bibliotecas e sistemas inicializados incorretamente podem abrir margens para problemas.

- Cálculos Incorretos: Quando o atacante tem algum controle sobre as entradas usadas em operações matemáticas, isso pode gerar vulnerabilidades.

- Controle de Acesso Impróprio: Se você não garante que seus usuários estão fazendo apenas o que deviam, os atacantes irão se aproveitar de sua autenticação.

- Uso de um Algoritmo Criptográfico Quebrado ou Vulnerável: Utilização de algoritmos fracos ou comprometidos levam a falhas de criptografia e vulnerabilidades.

- Senha no Código: deixar um usuário e uma senha no próprio código traz inúmeros problemas.

- Permissão de Acesso Insegura para Recurso Crítico: Configurações, arquivos de dados e bancos de dados devem ter suas permissões de acesso protegidas.

- Uso de Valores Insuficientemente Aleatórios: Se você usa tipos de segurança que dependem de aleatoriedade, usar um gerador aleatório insuficiente só vai causar problemas.

- Execução com Privilégios Desnecessários: Se seu programa precisa de privilégios elevados para executar suas funções, ele deve abrir mão destes direitos assim que ele termina de executar as ações que precisavam dos privilégios.

- Aplicação de Segurança do Lado do Servidor pelo Cliente: Atacantes podem usar engenharia reversa em um cliente de software e escrever seus próprios clientes removendo testes e aplicações de segurança.

underpop.co.cc: Segurança: os 25 erros de programação mais perigosos

![Reblog this post [with Zemanta]](http://img.zemanta.com/reblog_e.png?x-id=b12a5923-44af-47a0-870a-aa0da91084e3)

Marcadores: CMS, Cracking, Defacement, Download, PHP, Programming, Scripts, Security, Senha, SQL, Vulnerabilidade, XSS

# 8/07/2009 07:57:00 PM, Comentários, Links para esta postagem,

Oi Owned

Novamente o site da OI teve problemas de segurança, assim como ocorreu no final do ano passado, quando o site foi usado para disseminar vírus, um grupo de crackers obteve acesso a um dos servidores da empresa, desfigurando 32 sites da mesma.Desta vez o grupo que conseguiu acesso ao sistema é conhecido como Red EyE, um dos grupos mais antigos e ainda em atividade no Brasil.

Naquela época a empresa negou que tivessem problemas de segurança ou que algum serviço deles tivesse sido comprometido, mas como mostramos claramente, eles estavam mesmo era tentando acobertar as falhas de segurança deles.

Abaixo segue a listagem de sites desfigurados...

| Time | Attacker | H | M | R |  |

Domain | OS | View |

| 2009/06/15 | Red Eye | H | M |  |

jovensprodutoresinscricao.oi.c... | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

jovensprodutores.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

liberdade.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

mamonasofilme.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M | R |  |

matrizonline.oi.com.br | Linux | mirror |

| 2009/06/15 | Red Eye | H | M |  |

oifashionrio.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

oifuturo.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

oinoitescariocas.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

oipelomundo.oi.com.br | Linux | mirror | |

| 2009/06/15 | m4V3RiCk | H | M |  |

oiserraemar.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

parafina.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

procon.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

proftpd.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

quadrinhos.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

quemamabloqueia.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

soundsystembrazil.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

multiplataforma.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

duelodemcs.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

expressoes.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

flip.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

guruweb.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H |  |

intranetvelox.oi.com.br | Linux | mirror | ||

| 2009/06/15 | Red Eye | H | M |  |

oicasagrande.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

digaoi.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M | R |  |

batuquenacozinha.oi.com.br | Linux | mirror |

| 2009/06/15 | Red Eye | H | M |  |

abraep.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

bfcentral.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

animamundi.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

seguranca.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

ligador.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

multiplicidade.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

marceloararipe.oi.com.br | Linux | mirror | |

| 2009/06/15 | Red Eye | H | M |  |

nave.oi.com.br | Linux | mirror | |

| 2009/04/13 | Red Eye | H | M |  |

jbfm.oi.com.br | Linux | mirror | |

| 2009/04/13 | Red Eye | H |  |

intranetcall.oi.com.br | Linux | mirror | ||

| 2009/04/13 | Red Eye | H | M |  |

oinovosom.oi.com.br | Linux | mirror | |

| 2009/04/13 | Red Eye | H |  |

showlivre.oi.com.br | Unknown | mirror | ||

| 2007/12/03 | W4n73d_H4ck3r | H | M |  |

musicboxsbt.oi.com.br | Linux | mirror | |

| 2007/12/03 | W4n73d_H4ck3r | M |  |

movimentocountry.oi.com.br/zz | Linux | mirror | ||

| 2007/12/03 | W4n73d_H4ck3r | H | M |  |

tvtosco.oi.com.br | Linux | mirror | |

| 2007/12/03 | W4n73d_H4ck3r | H | M |  |

batuquenacozinha.oi.com.br | Linux | mirror | |

| 2007/11/30 | W4n73d_H4ck3r | H |  |

webrock.oi.com.br | Linux | mirror | ||

| 2007/07/28 | 4ngr4r0x | H |  |

fabricadequadrinhos.oi.com.br | Linux | mirror | ||

| 2006/11/14 | BeLa | H |  |

sabido.oi.com.br | Linux | mirror | ||

| 2006/11/13 | _dDoS_ | H | M |  |

qualvaiser.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

radiorox.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

sharedhosting2.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

atitude.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

boanoitebh.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

locodeluca.oi.com.br | Linux | mirror |

| 2006/11/13 | _dDoS_ | H | M |  |

centos.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

desenv-hangarnet.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

hangarnet.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

turmadochaves.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

oifm.oi.com.br | Linux | mirror | |

| 2006/11/13 | _dDoS_ | H | M |  |

netcard.oi.com.br | Linux | mirror | |

| 2006/11/09 | P()W |  |

matrizonline.oi.com.br/usuario... | Linux | mirror | |||

| 2005/11/13 | core-project | H |  |

banner2.oi.com.br | Linux | mirror | ||

| 2005/11/13 | core-project | H |  |

banner1.oi.com.br | Linux | mirror | ||

| 2005/10/04 | XTech Inc | H |  |

banner.oi.com.br | Linux | mirror | ||

| 2005/09/15 | SharkHackers | H |  |

www.vfasvfas.oi.com.br | Linux | mirror | ||

| 2005/05/22 | cardding | H | M |  |

www.crim3b0y.oi.com.br | Linux | mirror |

Invasão em massa aos sites da OI

Zone-H - Unrestricted Information - 08 de agosto de 2009

© Zone-H - Unrestricted Information

Marcadores: Acesso, Brazil, Celular, Crackers, Cracking, Defacement, Falha, Internet, Invasor, Mirror, Mobile, Owned, Security, Servidor, Telefonia, Vulnerabilidade

# 6/15/2009 12:00:00 AM, Comentários, Links para esta postagem,

Ao iniciar o Spybot-S&D pela primeira vez, ele exibirá um Assistente, uma pequena janela que o ajudará com os primeiros passos. Ele lhe dá, por exemplo, a opção de adicionar ou remover os ícones que você criou ou não durante a instalação. Vamos dizer que você quer os ícones e prosseguiu para a próxima página.

Ao iniciar o Spybot-S&D pela primeira vez, ele exibirá um Assistente, uma pequena janela que o ajudará com os primeiros passos. Ele lhe dá, por exemplo, a opção de adicionar ou remover os ícones que você criou ou não durante a instalação. Vamos dizer que você quer os ícones e prosseguiu para a próxima página.

Após o assistente ter terminado, você pode se encontrar nas

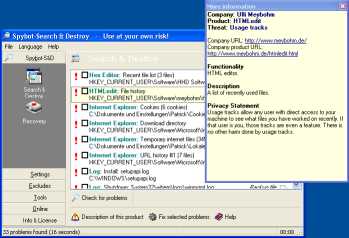

Após o assistente ter terminado, você pode se encontrar nas  Ao chegar aqui, você poderia ir para o último ponto, e remover os resultados. Mas ao invés disso nós recomendamos que você veja todas as coisas que o Spybot-S&D detectou. A primeira coisa que você deve saber é distinguir entre os itens vermelhos, que representam

Ao chegar aqui, você poderia ir para o último ponto, e remover os resultados. Mas ao invés disso nós recomendamos que você veja todas as coisas que o Spybot-S&D detectou. A primeira coisa que você deve saber é distinguir entre os itens vermelhos, que representam